Аутентификаторы, группы пользователей и пользователи

В данном разделе описаны порядок создания и настройки аутентификаторов, групп, пользователей и метагрупп, порядок входа пользователей с разными типами аутентификаторов, процесс управления пользователями. Также описаны роли пользователей и порядок настройки многофакторной аутентификации.

Аутентификатор производит проверку подлинности пользователей и предоставляет им доступ к администрированию Numa VDI и (или) подключению к пользовательским сервисам.

Numa VDI поддерживает следующие типы аутентификаторов:

- IP-аутентификатор

- Аутентификатор внутренней базы данных

- Аутентификатор OAuth2

- RADIUS-аутентификатор

- Аутентификатор Regex LDAP

Все типы аутентификаторов, за исключением OAuth2, поддерживают многофакторную аутентификацию (МФА).

Отключение суперпользователя

Для обеспечения безопасности системы рекомендуется после настройки одного аутентификатора и пользователя с ролью Администратор (с доступом к управлению лицензией) отключить суперпользователя через Инструменты → Конфигурация → Разрешить доступ к панели администрирования суперпользователю без аутентификатора.

IP-аутентификатор#

IP-аутентификатор обеспечивает прямой доступ к подключению к виртуальным рабочим столам по IP-адресу пользователя.

Роль по умолчанию

По умолчанию все пользователи с IP-аутентификатором имеют роль Пользователь, которая не подлежит изменению.

Создание IP-аутентификатора#

- Перейдите в Аутентификация → Аутентификаторы

- Нажмите

Создать →IP аутентификатор -

Заполните форму создания:

- Имя* – будет отображаться в форме авторизации пользователя

- Комментарии – примечание к создаваемому аутентификатору

- Теги – для добавления тега введите в поле значение и нажмите Enter. Далее по тегам можно осуществлять поиск по аутентификаторам

- Приоритет* – чем меньше значение приоритета, тем выше он будет отображаться в списке аутентификаторов, доступных в форме авторизации пользователя

- Метка* – уникальное значение для прямого подключения к пользовательскому интерфейсу, минуя выбор аутентификатора в форме авторизации пользователя. Метка подставляется в URL страницы, например,

https://10.10.10.10/#/login/ipauth, гдеipauth– значение метки - Доступ:

- Видимый – аутентификатор отображается в форме авторизации пользователя

- Скрытый – аутентификатор не будет отображаться как доступный в форме авторизации пользователя. Но его можно использовать для аутентификации, введя значение метки в URL страницы. Например,

https://10.10.10.10/#/login/ipauth, гдеipauth– значение метки - Отключен – аутентификатор не будет отображаться как доступный в форме авторизации пользователя, также его невозможно использовать для аутентификации

- Сети – IP-адреса, по которым будет осуществлена фильтрация. Сети настраиваются в разделе Подключение → Сети

- Сетевая фильтрация – выбор режима фильтрации для аутентификации:

- Без фильтрации – сети не будут фильтроваться

- Разрешить выбранные сети – сети, выбранные в параметре Сети, будут разрешены для прохождения аутентификации

- Запретить выбранные сети – сети, выбранные в параметре Сети, будут запрещены для прохождения аутентификации

- Разрешить прокси – эта опция необходима при наличии предыдущего компонента доступа к серверу Numa VDI, например, балансировщика нагрузки. Numa VDI автоматически определяет IP-адрес клиента подключения. В средах, где настроены подсистемы балансировки нагрузки, это обнаружение не будет успешным, так как IP-адрес соответствует обнаруженным балансировщикам. При включении этой опции будет получен правильный IP-адрес

- Доступно только из этих сетей – вход с аутентификатором будет разрешен только из указанных IP-адресов

- Поставщик МФА – данный тип аутентификатора поддерживает многофакторную аутентификацию. Поставщик МФА настраивается в разделе Аутентификаторы → МФА

-

Нажмите

Сохранить

Группы пользователей и пользователи с IP-аутентификатором#

Группа пользователей представляет собой диапазон IP-адресов, подсеть или отдельные IP-адреса.

Пользователи создаются автоматически после входа, где в качестве имени пользователя будет выступать его IP-адрес.

Для создания группы пользователей:

- Перейдите на страницу детальной информации аутентификатора

- Перейдите во вкладку Структура

- Нажмите

Создать группу →Группа -

Заполните форму создания:

-

Диапазон IP-адресов*:

- диапазон IP-адресов, например,

192.168.0.1-192.168.1.55 - подсеть, например,

192.168.0.0/24 - отдельные IP-адреса, разделенные запятыми, например,

192.168.0.25, 192.168.0.55

Предупреждение

После сохранения группы пользователей диапазон IP-адресов будет не доступен для изменения.

- диапазон IP-адресов, например,

-

Комментарии – примечание к создаваемой группе пользователей

- Статус:

- Активный – пользователи в данной группе сразу могут подключиться к доступным ему сервисам в Numa VDI

- Неактивный – пользователи в данной группе не смогут выполнить вход в Numa VDI

- Сервис-пулы – перечень сервис-пулов, к которым смогут подключаться пользователи создаваемой группы. Доступны для выбора после создания сервис-пула

-

Вход пользователей с IP-аутентификатором#

Способ №1. Выбор аутентификатора#

На странице входа выберите аутентификатор из списка. При соответствии IP-адреса пользователя заданному диапазону при создании группы пользователей произойдет автоматический вход в систему.

Способ №2. Ввод метки#

На странице входа в URL введите значение метки. Пример URL: https://10.10.10.10/#/login/ipauth, где ipauth – значение метки. При соответствии IP-адреса пользователя заданному диапазону при создании группы пользователей произойдет автоматический вход в систему.

После входа в систему пользователь отобразится во вкладке Пользователи с его IP-адресом в качестве имени пользователя и временной меткой последнего входа.

Управление пользователями с IP-аутентификатором#

После входа в систему пользователю автоматически назначается роль Пользователь. Подробнее про роли пользователей.

Для редактирования пользователя:

- Перейдите на страницу детальной информации аутентификатора

- Нажмите на группу, в которую входит IP-адрес пользователя

- Нажмите

рядом с пользователем -

Внесите изменения в форму редактирования пользователя:

Предупреждение

Имя пользователя, группа, к которой принадлежит пользователь, и его роль недоступны для редактирования

- Настоящее имя*

- Комментарии – примечание к пользователю

- Статус:

- Активный – пользователь сразу может подключиться к доступным ему сервисам в Numa VDI

- Неактивный – пользователь не сможет выполнить вход в Numa VDI

-

Нажмите

Сохранить

Аутентификатор внутренней базы данных#

Аутентификаторы внутренней базы данных используются, если недоступны внешние аутентификаторы. Этот аутентификатор позволяет вручную создавать пользователей и группы в Numa VDI. Все данные о пользователях и группах хранятся в базе данных, к которой подключен сервер Numa VDI.

Создание аутентификатора внутренней базы данных#

- Перейдите в раздел Аутентификация → Аутентификаторы

- Нажмите

Создать →Внутренняя БД -

Заполните форму создания:

- Имя* – имя будет отображаться в форме авторизации пользователя в списке аутентификаторов

- Комментарии – примечание к создаваемому аутентификатору

- Теги – для добавления тега введите в поле значение и нажмите Enter. Далее по тегам можно осуществлять поиск по аутентификаторам

- Приоритет* – чем меньше значение приоритета, тем выше он будет отображаться в списке аутентификаторов, доступных в форме авторизации пользователя

- Метка* – уникальное значение для прямого подключения к пользовательскому интерфейсу, минуя выбор аутентификатора в форме авторизации пользователя. Метка подставляется в URL страницы, например,

https://10.10.10.10/#/login/dbauth, гдеdbauth– значение метки - Доступ:

- Видимый – аутентификатор отображается в форме авторизации пользователя

- Скрытый – аутентификатор не будет отображаться как доступный в форме авторизации пользователя. Но его можно использовать для аутентификации, введя значение метки в URL страницы. Например,

https://10.10.10.10/#/login/ipauth, гдеipauth– значение метки - Отключен – аутентификатор не будет отображаться как доступный в форме авторизации пользователя, также его невозможно использовать для аутентификации

-

Разные пользователи для каждого хоста – этот параметр позволяет создавать уникальные имена пользователей для подключений к виртуальным рабочим столам, даже если настроен только один пользователь.

Подробное описание параметра

При включении параметра система автоматически добавляет «root» к имени текущего пользователя подключения. Этот «root» — это либо IP-адрес, либо DNS-имя клиентского компьютера, с которого инициируется подключение. Если настроенный пользователь подключения — vdi_user, а клиент подключается с IP-адреса 192.168.1.10, фактическое имя пользователя, используемое при подключении к пользовательскому сервису, будет

vdi_user_192.168.1.10. Если клиент подключается с компьютера с DNS-именем client_pc.example.com, имя пользователя может измениться наvdi_user_client_pc.example.com. -

Обратный DNS – параметр функцонирует как Разные пользователи для каждого хоста, но добавляет DNS-имя клиентского компьютера как префикс к имени пользователя при его подключении к пользовательскому сервису. Если настроенный пользователь подключения — vdi_user, а DNS-имя клиентского компьютера clientpc.domain.com, фактическое имя пользователя, используемое при подключении к пользовательскому сервису, будет

clientpc.domain.com\vdi_user. - Разрешить прокси – эта опция необходима при наличии предшествующего компонента доступа к серверу Numa VDI, например, балансировщика нагрузки. Numa VDI автоматически определяет IP-адрес клиента подключения. В средах, где настроены подсистемы балансировки нагрузки, это обнаружение не будет успешным, так как IP-адрес соответствует обнаруженным балансировщикам. При включении этой опции будет получен правильный IP-адреса. При использовании параметра Разные пользователи для каждого хоста и балансировщика нагрузки необходимо активировать этот параметр

- Сети – IP-адреса, по которым будет осуществлена фильтрация. Сети настраиваются в разделе Подключение → Сети

- Сетевая фильтрация:

- Парольная политика – критерии сложности для задаваемого пароля:

- Умеренная – минимальные требования к задаваемому паролю:

- длина пароля от 5 символов

- наличие одной заглавной (

A-Z,А-Я) и одной строчной буквы (a-z,а-я) - наличие одной цифры (

0-9) - недопустимо использование слабых паролей, входящих в словари взломанных, например,

Qwerty123!

- Строгая – минимальные требования к задаваемому паролю:

- длина пароля от 8 символов

- наличие одной заглавной (

A-Z,А-Я) и одной строчной буквы (a-z,а-я) - наличие одной цифры (

0-9) - наличие одного спецсивола (

[ @ . # $ ! % ^ & * ? ] / ( ) - _ ; : , | \ = + ' " < >) - недопустимо использование слабых паролей, входящих в словари взломанных, например,

Qwerty123!

- Умеренная – минимальные требования к задаваемому паролю:

Внимание!

Проверка пароля критериям парольной политики производится на этапах создания пользователя и смены временного пароля

- Поставщик МФА – данный тип аутентификатора поддерживает многофакторную аутентификацию. Поставщик МФА настраивается в разделе Аутентификаторы → МФА

-

Нажмите

Сохранить

Создание группы пользователей c аутентификатором внутренней базы данных#

- В разделе Аутентификаторы нажмите

в строке нужного аутентификатора - Перейдите во вкладку Структура

- Нажмите

Создать группу →Группа -

Заполните форму создания группы:

-

Имя группы* – название группы пользователей

Предупреждение

После сохранения имя группы будет недоступно для редактирования.

-

Комментарии – примечание к создаваемой группе

- Статус:

- Активный – пользователи в данной группе сразу могут подключиться к доступным ему сервисам в Numa VDI

- Неактивный – пользователи в данной группе не смогут выполнить вход в Numa VDI

- Пропуск проверки МФА – при активации параметра пользователи данной группы не будут проходить многофакторную аутентификацию

- Сервис-пулы – доступны для выбора после создания сервис-пула

-

-

Нажмите

Сохранить

Создание пользователей c аутентификатором внутренней базы данных#

- Во вкладке Структура нажмите

Создать пользователя -

Заполните форму создания пользователей:

-

Имя пользователя* – логин для ввода в форме авторизации пользователя

Предупреждение

После сохранения имя пользователя будет не доступно для редактирования.

-

Настоящее имя* – имя пользователя

- Пароль* – пароль для ввода в форме входа. Вводимый пароль должен соответствовать парольной политике, заданной аутентификатору

-

Временный пароль – при активации параметра введенный пароль будет временным. Его необходимо сменить после первой авторизации пользователя

Рекомендуемый случай для деактивации временного пароля

Если у транспорта не указаны логин и пароль во вкладке Учетные записи, то для подключения к пользовательскому сервису будут использованы данные из параметров Имя пользователя и Пароль. В таком случае следует отключить параметр Временный пароль для недопущения смены пароля, используемого для подключения к пользовательскому сервису.

-

Отправить приглашение – при активации параметра пользователю будет отправлено сообщение на электронную почту, указанную в параметре Email, с данными для входа

Активация временного пароля

Настоятельно рекомендуется активировать параметр Временный пароль при отправке приглашения пользователю на электронную почту, так как данные для входа передаются в открытом виде.

-

Email – адрес электронной почты для получения служебной рассылки, в том числе с данными для входа и для восстановления пароля

Важные примечания

- Рекомендуем указать адрес электронной почты. Без адреса электронной почты невозможно восстановить забытый пароль.

- Для получения служебной рассылки должен быть настроен сервис служебной рассылки в разделе Инструменты → Уведомления.

-

Комментарии – примечание к создаваемому пользователю

- Статус:

- Активный – пользователь имеет доступ к сервисам в Numa VDI

- Неактивный – пользователь не сможет выполнить вход в Numa VDI

- Роль – пользователь, штатный сотрудник, системный администратор или администратор (доступ к лицензии). Подробнее про роли пользователей

- Группы* – выбор группы, в которую будет входит пользователь

-

-

Нажмите

Сохранить

Вход пользователей с аутентификатором внутренней базы данных#

Если пользователю был задан временный пароль, то после первого входа его необходимо изменить. Задайте новый пароль с учетом критериев парольной политики. Для получения подсказки нажмите .

Подсказка

Управление пользователями с аутентификатором внутренней базы данных#

Редактирование пользователя#

- Перейдите на страницу детальной информации аутентификатора

- Нажмите

рядом с пользователем -

Внесите изменения в форму редактирования пользователя:

Примечание

Имя пользователя не подлежит редактированию.

- Настоящее имя*

- Комментарии – примечание к пользователю

-

Email – адрес электронной почты для получения служебной рассылки, в том числе с данными для входа

Важные примечания

- Рекомендуем указать адрес электронной почты. Без адреса электронной почты невозможно восстановить забытый пароль.

- Для получения служебной рассылки должен быть настроен сервис служебной рассылки в разделе Инструменты → Уведомления.

-

Статус:

- Активный – пользователь сразу может подключиться к доступным ему сервисам в Numa VDI

- Неактивный – пользователь не сможет выполнить вход в Numa VDI

- Роль – выберите роль: пользователь, штатный сотрудник, системный администратор или администратор (с доступом к управлению лицензией). Подробнее про роли пользователей

- Группы* – выберите группу пользователей, в которую будет входить пользователь. Для выбора нескольких групп зажмите Ctrl и левой кнопкой мыши нажмите на группы

-

Нажмите

Сохранить

Изменение пароля#

Изменение пароля доступно только самому пользователю. Для этого пользователю необходимо:

- В форме авторизации выбрать свой аутентификатор и нажать Не помню пароль

- Ввести свой адрес электронной почты, который был введен при создании. На указанный адрес будет отправлено письмо со ссылкой для восстановления пароля

- Перейти по ссылке и получить временный пароль на электронную почту

- Авторизоваться и изменить пароль на собственный с соблюдением критериев парольной политики

Указание адреса электронной почты#

Электронная почта пользователя необходима для получения служебной рассылки с данными для входа, для восстановления пароля и пр. Если пользователю не задали электронную почту или если ему необходимо изменить адрес, он может самостоятельно указать электронную почту. Для этого:

- Авторизуйтесь под учетной записью пользователя

- Нажмите на имя пользователя в правом верхнем углу и перейдите в Настройки доступа

- В поле @ введите адрес электронной почты

- Нажмите

Изменить email

Аутентификатор OAuth2#

Раздел в процессе разработки

Совсем скоро здесь будет текст...

RADIUS-аутентификатор#

RADIUS-аутентификатор – внешний аутентификатор, который позволяет предоставлять доступ к виртуальным рабочим столам пользователям и группам пользователей, входящим в аутентификатор, на основе RADIUS-сервера.

Создание RADIUS-аутентификатора#

- Перейдите в раздел Аутентификация → Аутентификаторы

- Нажмите

Создать →RADIUS-аутентификатор -

Заполните форму создания:

- Имя* – будет отображаться в форме авторизации пользователя

- Комментарии – примечание к создаваемому аутентификатору

- Хост* – IP-адрес или имя RADIUS-сервера

- Теги – для добавления тега введите в поле значение и нажмите Enter. Далее по тегам можно осуществлять поиск по аутентификаторам

-

Порт* – порт связи с RADIUS-сервером

-

Приоритет* – чем меньше значение приоритета, тем выше он будет отображаться в списке аутентификаторов, доступных в форме авторизации пользователя

- Секрет* – строка проверки для RADIUS-сервера (определена на самом сервере)

- Метка* – уникальное значение для прямого подключения к пользовательскому интерфейсу, минуя выбор аутентификатора в форме авторизации пользователя. Метка подставляется в URL страницы, например,

https://10.10.10.10/#/login/radius, гдеradius– значение метки - Доступ:

- Видимый – аутентификатор отображается в форме авторизации пользователя

- Скрытый – аутентификатор не будет отображаться как доступный в форме авторизации пользователя. Но его можно использовать для аутентификации, введя значение метки в URL страницы. Например,

https://10.10.10.10/#/login/radius, гдеradius– значение метки - Отключен – аутентификатор не будет отображаться как доступный в форме авторизации пользователя, также его невозможно использовать для аутентификации

- Сети – IP-адреса, по которым будет осуществлена фильтрация. Сети настраиваются в разделе Подключение → Сети

- Сетевая фильтрация:

- Отключено – сети не будут фильтроваться

- Разрешить выбранные сети – сети, выбранные в параметре Сети, будут разрешены для прохождения аутентификации

- Запретить выбранные сети – сети, выбранные в параметре Сети, будут запрещены для прохождения аутентификации

- Идентификация NAS* – идентифицирует Numa VDI на RADIUS-сервере, позволяя при необходимости выполнить фильтрацию

- Префикс приложения для атрибутов класса – позволяет фильтровать, какие группы могут быть получены из атрибута

classRADIUS-сервера - Глобальная группа – позволяет принудительно присвоить всем пользователям принадлежность к группе. Это позволяет RADIUS-серверу (который по-прежнему является «простым» аутентификатором), не содержащему групп, назначать всех пользователей в группу (даже если он также содержит группы)

- Использовать аутентификатор на основе сообщений

- Атрибут многофакторной аутентификации – атрибут, из которого извлекается код МФА

- Поставщик МФА – данный тип аутентификатора поддерживает многофакторную аутентификаци. Поставщик МФА настраивается в разделе Аутентификаторы → МФА

-

Нажмите

Сохранить

Аутентификатор Regex LDAP#

Аутентификатор Regex LDAP позволяет пользователям и группам пользователей, принадлежащих практически к любому аутентификатору на основе LDAP, получать доступ к пользовательским сервисам.

Создание аутентификатора Regex LDAP#

- Перейдите в раздел Аутентификация → Аутентификаторы

- Нажмите

Создать →Аутентификатор Regex LDAP -

Заполните форму создания:

- Имя* – будет отображаться в форме авторизации пользователя

- Комментарии – примечание к создаваемому аутентификатору

- Хост* – IP-адрес или имя LDAP-сервера

- Теги – для добавления тега введите в поле значение и нажмите Enter. Далее по тегам можно осуществлять поиск по аутентификаторам

- Порт* – порт связи с LDAP-сервером (по умолчанию 389 без использования SSL и 636 – с SSL)

- Приоритет* – чем меньше значение приоритета, тем выше он будет отображаться в списке аутентификаторов, доступных в форме авторизации пользователя

- Использовать SSL – при активации параметра соединение будет шифроваться SSL, используя порт 636, вместо 389

- Метка* – уникальное значение для прямого подключения к пользовательскому интерфейсу, минуя выбор аутентификатора в форме авторизации пользователя. Метка подставляется в URL страницы, например,

https://10.10.10.10/#/login/ldap, гдеldap– значение метки - Доступ:

- Видимый – аутентификатор отображается в форме авторизации пользователя

- Скрытый – аутентификатор не будет отображаться как доступный в форме авторизации пользователя. Но его можно использовать для аутентификации, введя значение метки в URL страницы. Например,

https://10.10.10.10/#/login/ldapauth, гдеldapauth– значение метки - Отключен – аутентификатор не будет отображаться как доступный в форме авторизации пользователя, также его невозможно использовать для аутентификации

- Подтвердить SSL – при активации параметра проверка SSL будет принудительной

- Таймаут* – таймаут подключения к аутентификатору (по умолчанию 10 секунд)

- Пользователь* – имя пользователя базы данных с правами чтения в выбранной базе

- Пароль* – пароль пользователя

- Сети – IP-адреса, по которым будет осуществлена фильтрация. Сети настраиваются в разделе Подключение → Сети

- Сетевая фильтрация:

- Отключено – сети не будут фильтроваться

- Разрешить выбранные сети – сети, выбранные в параметре Сети, будут разрешены для прохождения аутентификации

- Запретить выбранные сети – сети, выбранные в параметре Сети, будут запрещены для прохождения аутентификации

- Сертификат – сертификат, используемый для проверки SSL-соединения

- Альтернативный класс – класс для объектов LDAP, которые будут проверены при поиске групп и пользователей

- Атрибут многофакторной аутентификации – атрибут, из которого извлекается код МФА

- Поставщик МФА – данный тип аутентификатора поддерживает многофакторную аутентификаци. Поставщик МФА настраивается в разделе Аутентификаторы → МФА

- База* – каталог поиска, в котором система будет находить группы и пользователей для проверки в системе

- Класс пользователя* – общий класс, который должен быть у всех пользователей

- Идентификатор атрибута пользователя* – атрибут LDAP, определяющий имя пользователя

- Атрибут реального имени* – атрибут LDAP, определяющий имя пользователя

- Атрибут имени группы* – атрибут LDAP, определяющий членство пользователя в группе. Для определения различных атрибутов группы (по одному в каждой строке) могут быть указаны различные атрибуты. Он также позволяет использовать регулярные выражения для извлечения или составления определенных значений

-

Нажмите

Сохранить

Роли пользователей#

В Numa VDI есть предустановленный суперпользователь с логином admin и паролем admin.

Отключение суперпользователя

Для обеспечения безопасности системы рекомендуется после настройки одного аутентификатора и пользователя с ролью Администратор (с доступом к управлению лицензией) отключить суперпользователя через Инструменты → Конфигурация → Разрешить доступ к веб-интерфейсу суперпользователю без аутентификатора.

Numa VDI поддерживает 4 роли пользователей:

- Администратор (с доступом к управлению лицензией) – имеет полный доступ к управлению Numa VDI, включая управление лицензией. Может назначать права доступа (разрешения) другим пользователям с ролью Штатный сотрудник к различным элементам инфраструктуры

- Системный администратор – имеет права как у роли Администратор (с доступом к управлению лицензией), кроме управления лицензией

- Штатный сотрудник – имеет доступ к определенным элементам системы в соответствии с разрешениями, заданными системным администратором или администратором (с доступом к управлению лицензией). Не может назначать разрешения другим пользователям

- Пользователь – имеет доступ только к пользовательскому интерфейсу с доступными ему сервисам

Многофакторная аутентификация#

Многофакторная аутентификация (МФА) предназначена для проведения дополнительной проверки в процессе аутентификации пользователя.

Создание МФА на основе TOTP#

После ввода логина и пароля пользователь будет перенаправлен на страницу ввода кода TOTP, который генерируется в приложении (FreeOTP, Google Authenticator и пр.).

Пользователю без активного сеанса в приложении будет предложено самостоятельно зарегистрировать профиль OTP в приложении с помощью QR-кода. При входе в систему у пользователя с активным сеансом будет запрошен одноразовый код.

Для создания МФА на основе TOTP:

- Перейдите в раздел Аутентификация → МФА

-

Нажмите

Создать →МФА на основе TOTP :- Эмитент* – имя, которое будет отображаться в приложении

Предупреждение

Эмитент недоступен для редактирования после создания МФА

- Имя* – будет отображаться в форме входа пользователя

- Комментарии – примечание к создаваемому аутентификатору

- Теги – для добавления тега введите в поле значение и нажмите Enter. Далее по тегам можно осуществлять поиск по МФА

- Кэширование устройства – время в часах, в течение которого МФА повторно не запрашивается

- Срок действия кода МФА – время в минутах, в течение которого будет действителен код

- Действительное окно* – укажите количество кодов до и после текущего, которые будут действительны для ввода

- Разрешить пропуск МФА из сетей – выберите сети, заранее созданные в разделе Подключение → Сети, из-под которых не будут запрашиваться одноразовые коды

Настройка МФА на основе TOTP на мобильных устройствах#

Примечание

В инструкции описан пример настройки аутентификации по одноразовому паролю при помощи ПО FreeOTP, которое доступно для мобильных устройств на базе ОС iOS и Android.

Если на мобильном устройстве стоит другое ПО для работы с OTP, то для настройки используйте инструкцию производителя данного ПО.

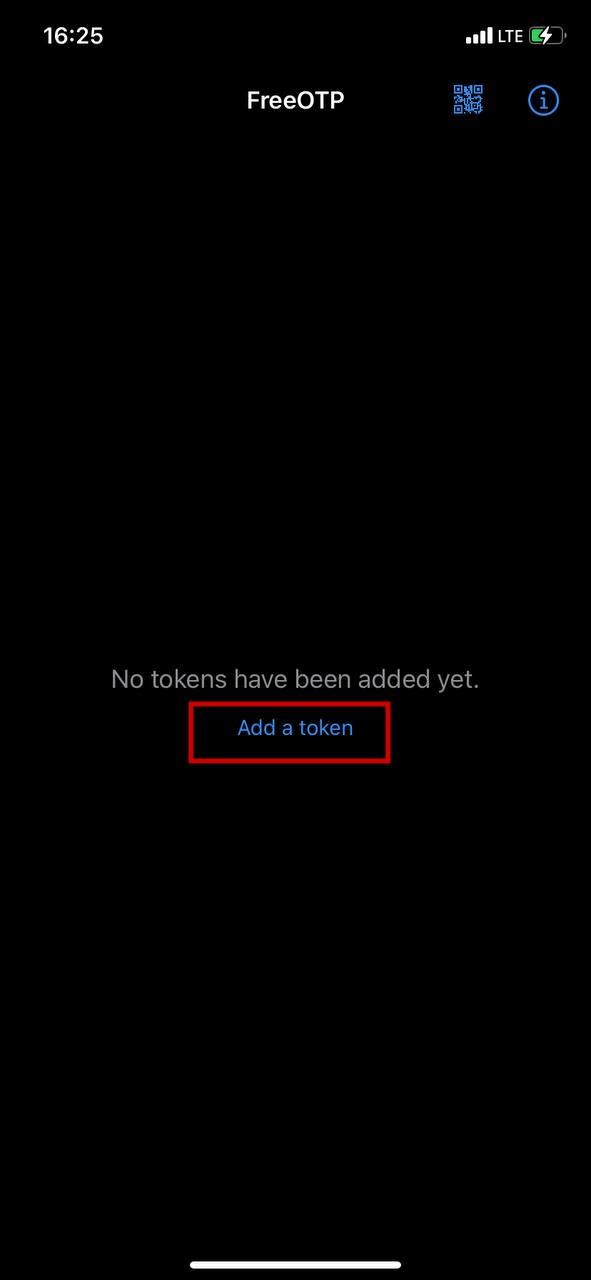

- В мобильном устройстве c OС iOS или Android установите приложение FreeOTP

- После установки откройте приложение

-

В приложении нажмите Добавить токен/Add a token или

и отсканируйте QR-код, отобразившийся после ввода логина и пароля пользователя в форме авторизации

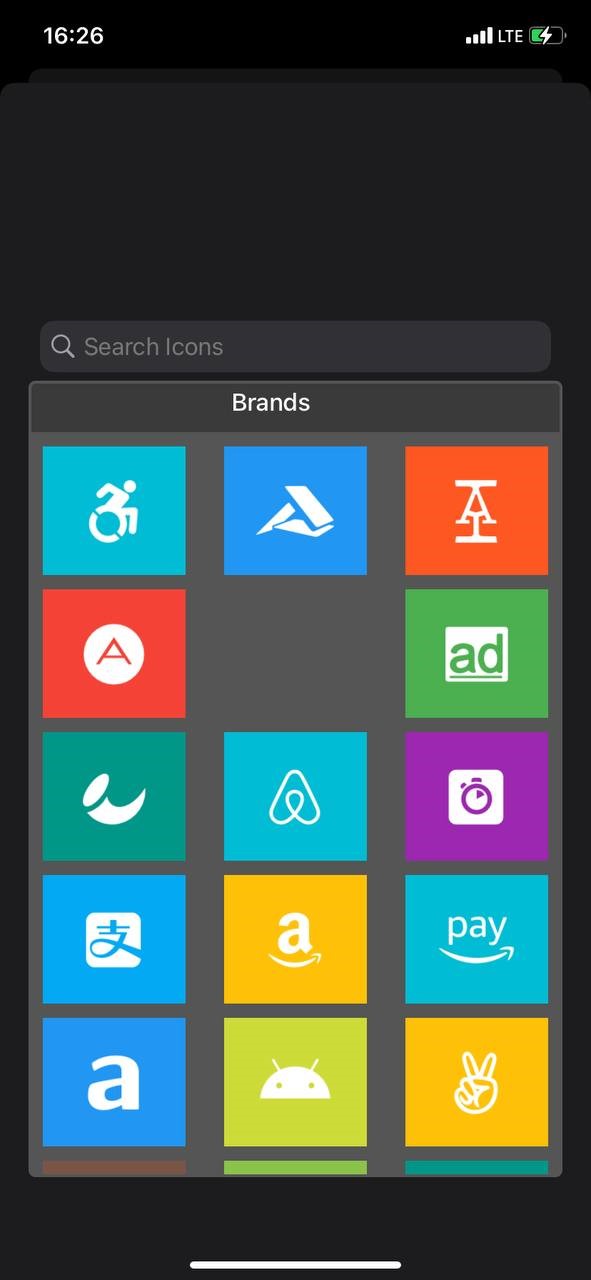

-

Выберите пиктограмму аутентификатора и нажмите Далее/Next

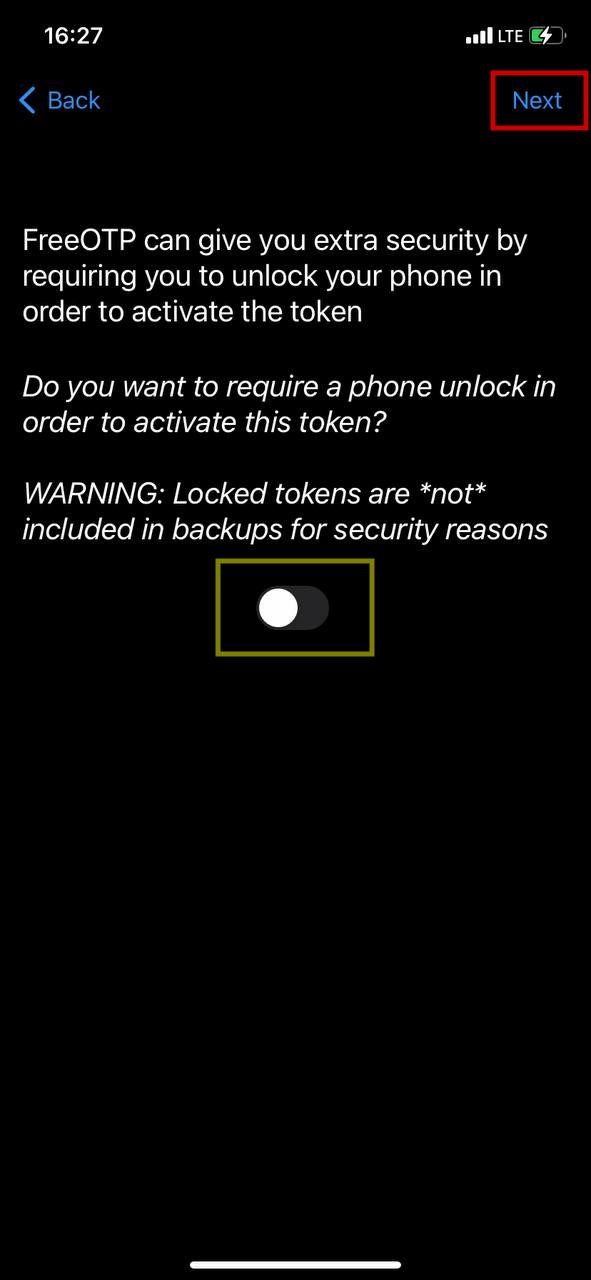

-

При необходимости включите дополнительную защиту FaceID или TouchID (переключатель в положение

).

-

Нажмите Далее/Next для завершения настройки приложения

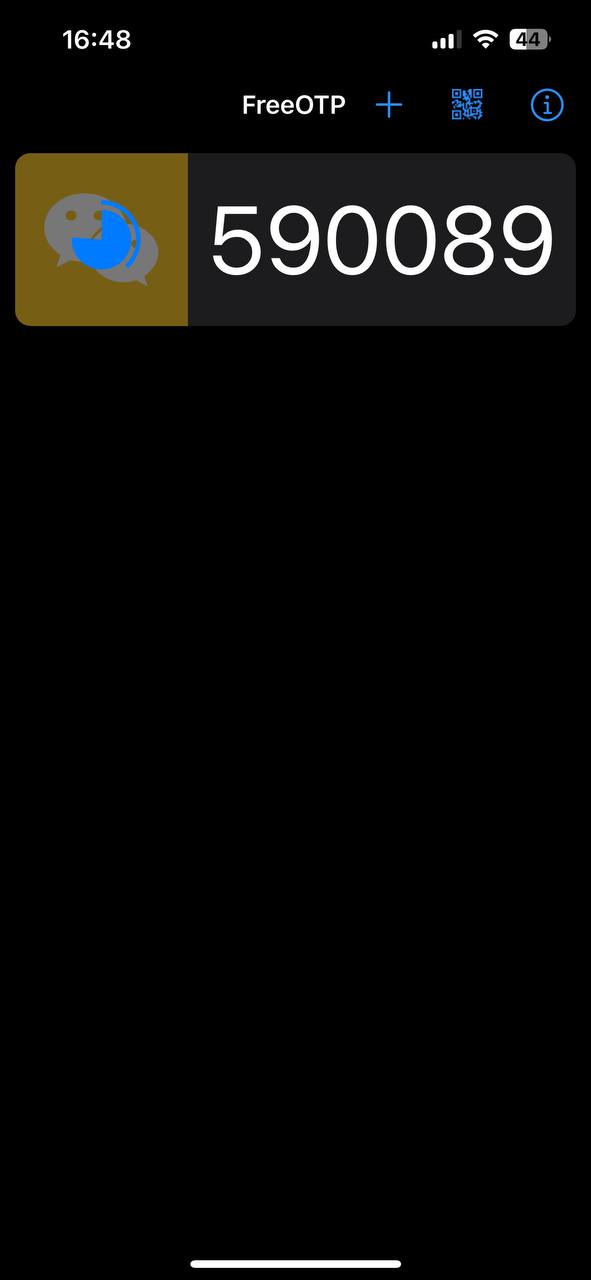

- Нажмите на созданный аутентификатор. Отобразившийся код введите в Numa VDI в поле Код аутентификации и нажмите

Логин

Внимание!

Одноразовый код проверки действителен в течение 60 секунд.

Отключение МФА#

Способ № 1

- В разделе Аутентификаторы нажмите

рядом с необходимым аутентификатором - Во вкладке Группы нажмите

- Для параметра Пропустить МФА выставите значение Активный

Способ № 2

- В разделе Аутентификаторы нажмите

рядом с необходимым аутентификатором - Во вкладке МФА выберите значение Ничто

Примечание

После отключения ОТР-аутентификации не забудьте удалить данные со своего мобильного устройства

Создание метагрупп#

Метагруппа объединяет несколько групп пользователей.

- В разделе Аутентификаторы нажмите

в строке нужного аутентификатора - Перейдите во вкладку Структура

- Нажмите

Создать группу →Метагруппа - Заполните форму создания группы:

- Имя* – название метагруппы

- Комментарии – примечание к создаваемой метагруппе

- Статус – указанный статус будет распространяться на все выбранные группы и их пользователей

- Активный – пользователи выбранных групп сразу смогут подключиться к доступным им сервисам в Numa VDI

- Неактивный – пользователи выбранных групп не смогут выполнить вход в Numa VDI

- Совпадение если ВСЕ:

- при активации: если пользователь принадлежит какой-либо из групп метагруппы, то он будет считаться принадлежащим этой метагруппе

- при отключении: пользователь должен принадлежать всем группам из метагруппы, чтобы считаться принадлежащим метагруппе. Иначе он не будет отображаться в списке пользователей метагруппы

- Группы* – для выбора зажмите клавишу Ctrl и щелкните левой кнопкой мыши по необходимым группам

- Нажмите

Сохранить

Созданная метагруппа будет иметь суффикс «МЕТА» над именем.